آموزش Ethical Hack – هک اخلاقی پارت ۴ :

هک اخلاقی: شبکه های بی سیم

جزئیات دوره آموزش Ethical Hack پارت ۴

شبکه های بی سیم، راحت و محبوب هستند، اما تنظیمات و رمزگذاری ضعیف این شبکه ها، آنها را برای انواع حمله ها باز می گذارد. هکرها میتوانند از آسیب پذیری های Wi-Fi برای نفوذ به کل شبکه شما استفاده کنند. متخصصان امنیتی باید بدانند که چگونه این نوع حملات را با استفاده از جدیدترین ابزارها و تکنیک ها شناسایی و پیشگیری کرده و با آنها مقابله کنند. تدریس این دوره توسط مالکوم شور متخصص امنیت سایبری، صورت گرفته است. مالکوم در این دوره آموزشی، همه موارد امنیتی، از پیکربندی امنیت پایه گرفته تا درک چگونگی استخراج رمزعبورها، برداشتن اتصالات در نقاط دسترسی سرکش و حمله به شبکه ها از طریق بلوتوث را پوشش میدهد.

وی همچنین نحوه انتخاب آنتن های مناسب برای آزمایش را توضیح می دهد و برخی از ابزارهای پیچیده ویندوز و لینوکس را برای اسکن آسیب پذیری ها از جمله آکریلیک،Ekahau و Wireshark معرفی میکند. در پایان این دوره آموزشی، شما باید بتوانید اتصالات بی سیم خود را تقویت کرده و اطمینان حاصل کنید که شبکه محلی شما برای استفاده ایمن است.

هک اخلاقی: دستگاه ها و سیستم عاملهای موبایل

جزئیات دوره آموزش Ethical Hack پارت ۴

دستگاه های تلفن همراه برای حساس ترین معاملات ما از جمله ایمیل، بانکداری و رسانه های اجتماعی، مورد استفاده قرار میگیرند. اما آنها یک آسیب پذیری منحصر به فرد دارند، که هکرها همواره مایل به استفاده از آن هستند. متخصصان امنیتی باید بدانند که چگونه میتوانند شکاف ها را برطرف کنند و از دستگاه ها، داده ها و کاربران، در برابر حملات محافظت کنند. در این دوره آموزشی، شما میتوانید با مدرس، مالکوم شور همراه شوید. او دو سیستم عامل موبایل غالب، اندروید و iOS را بررسی کرده و راههای محافظت از دستگاه ها را از طریق تجزیه و تحلیل و آزمایش نشان میدهد. این دوره را مشاهده کنید تا اصول مدلهای سیستم عامل تلفن همراه، ابزارهای مورد نیاز برای آزمایش و تکنیکهای تشخیص و جلوگیری از اکثر نقص های امنیتی را از این طریق مرور کنید.

هک اخلاقی: هک کردن دستگاه های اینترنت اشیا

جزئیات دوره آموزش Ethical Hack پارت ۴

تعداد دستگاه های اینترنت اشیا (IOT) که در حال استقرار هستند، به طور چشمگیری در حال رشد است و ایمن سازی این دستگاه ها یک چالش بزرگ است. در این دوره، محقق و مدرس دوره، Luciano Ferrari، نحوه کار با دستگاه های اینترنت اشیا از جمله معماری ها و پروتکل های استفاده شده را مورد بحث قرار میدهد. وی سطوح اصلی حمله را که توسط هکرها و متخصصان امنیتی علیه دستگاه های اینترنت اشیا استفاده می شود، نحوه ارزیابی تهدیدات امنیتی و آسیب پذیری های اینترنت اشیا و نیز چگونگی ایمن سازی صحیح دستگاه ها را با پیروی از بهترین روشهای صنعت و اجرای اقدامات مقابله ای، پوشش میدهد.

هک اخلاقی با جاوا اسکریپت

جزئیات دوره آموزش Ethical Hack پارت ۴

برنامه های وب، پیچیدگی و قرار گرفتن در معرض شبکه ها را با هم ترکیب میکنند. جاوا اسکریپت و وب قدرت زیادی دارند، اما در عین حال، فرصتهای زیادی برای باز گذاشتن درها به روی هکرها نیز دارند. هک اخلاقی به شما امکان آن را میدهد که این درهای باز را پیدا کرده و قبل از بهره برداری از سایتها، از ایمن بودن این سایت ها و برنامه های خود، اطمینان حاصل کنید. این دوره برای تجهیز توسعه دهندگان جاوا اسکریپت به تکنیک ها و ابزارهای هک اخلاقی، طراحی شده است که میتواند به آنها در افزایش امنیت کد جاوا اسکریپت کمک کند. امانوئل هنری، مربی و مدس این دوره، به شما نشان میدهد که چگونه میتوان یک استراتژی حمله را تنظیم کرده و با استفاده از ابزارهای کلیدی، از جملهSnyk ، که به طور خودکار یافتن و رفع آسیب پذیریها در پروژه ها را انجام میدهد، یک کار شناسایی انجام داد. او همچنین رایج ترین تهدیدات امنیتی موجود را مطرح کرده و توضیح میدهد که آنها چه هستند و چگونه میتوان آنها را تشخیص داد.

هک اخلاقی: رمزنگاری

جزئیات دوره آموزش Ethical Hack پارت ۴

در حالی که علم رمزنگاری، که در آن داده ها از نظر ریاضی در هم می آمیزند، ریشه در محافظت از ارتباطات نظامی فوق سری دارد، رمزنگاری مدرن به امنیت اطلاعات برای هر کسی که دارای یک حساب ایمیل است کمک میکند.

تکنیک ها و روشهای رمزنگاری برای احراز هویت، یکپارچگی داده ها، رازداری و عدم رد استفاده میشود. در این دوره، محقق و مدرس، Stephanie Domas به این مبحث پیچیده سنتی پرداخته و آن را به بخشهای قابل فهم و قابل دسترسی، تقسیم میکند. استفانی، اصول اولیه رمزنگاری، محبوب ترین الگوریتمها و نحوه استفاده از آنها، همچنین استراتژیها و روشهای حمله را پوشش میدهد. وی همچنین، درباره انواع مختلف سایفر، هش، گواهینامه های دیجیتال، مولفه های زیرساخت کلید عمومی (PKI) و موارد دیگر را پوشش میدهد که شما میتوانید در مورد این موضوعات نیز در این دوره آموزشی، اطلاعات کسب کنید.

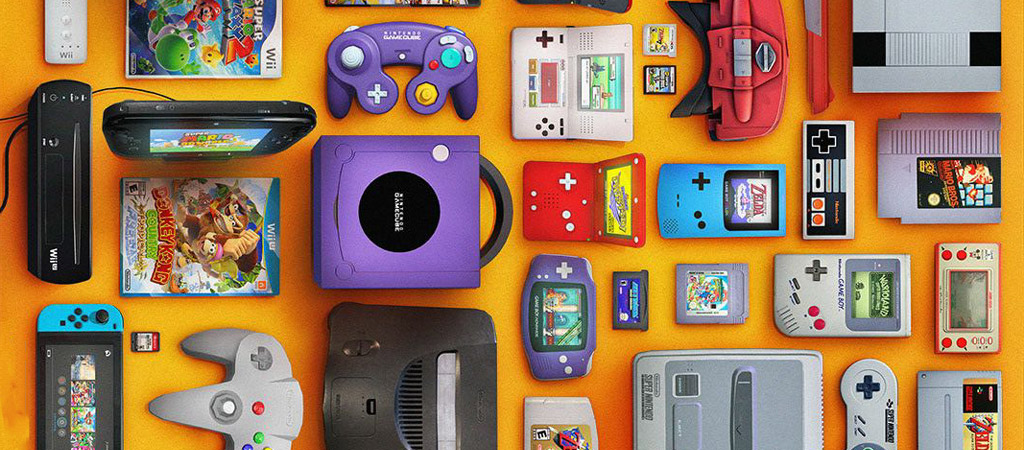

کنسول بازی PS5

کنسول بازی PS5

کنسول بازی PS4

کنسول بازی PS4

کنسول بازی PS2,PS1

کنسول بازی PS2,PS1

کنسول بازی Xbox 360

کنسول بازی Xbox 360

سایر کنسول های بازی

سایر کنسول های بازی

کنسول بازی کلاسیک

کنسول بازی کلاسیک

لوازم جانبی کنسول

لوازم جانبی کنسول

بازی های کنسول

بازی های کنسول

دیسک بازی

دیسک بازی

نصب بازی روی هارد

نصب بازی روی هارد